Entradas etiquetadas ‘firebug’

Firebug para Google Chrome

8 de febrero de 2010en: Desarrollo Web|Google

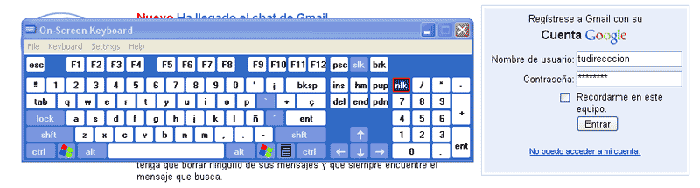

¿Que le falta a Google Chrome?, pues si desarrollas aplicaciones web la respuesta en el 90% de los casos es a Google Chrome le falta Firebug.

Google Chrome ha mejorado mucho en poco tiempo y principalmente gracias a las extensiones, aunque todavía queda mucho por mejorar y faltan un gran número de extensiones que son muy populares en Firefox la verdad es que Google Chrome está mejorando muy rápidamente.

Firebug Lite para Chrome

Es una versión un poco más liviana que la de Firefox, Firebug Lite para Google Chrome es el primer paso para convertir al navegador en una herramienta más potente para programadores y diseñadores. Con ella podremos realizar las mismas acciones sobre HTML, DOM, CSS y más.

Posee integración con la barra de herramientas, opción de activar Firebug para algún dominio en particular.

Todavía Firebug Lite no dispone de algunas funcionalidades esenciales

Todavía le falta la posibilidad de leer recursos externos, el debugger de JavaScript y el Net Panel, seguramente en la próxima versión todo esto se solucione.

Descargar Firebug Lite para Google Chrome

¿Utilizarías Google Chrome como navegador para trabajar?

¿Qué es un ataque DDoS?

22 de octubre de 2008en: Sin categoría

Para empezar veamos ¿Qué es un ataque DDoS?, también conocido como “Ataque de Negación de servicio distribuido” es un tipo especial de DoS de manera conjunta y coordinada entre varios equipos.

Para empezar veamos ¿Qué es un ataque DDoS?, también conocido como “Ataque de Negación de servicio distribuido” es un tipo especial de DoS de manera conjunta y coordinada entre varios equipos.

Estos ataques consiguen el objetivo de tumbar la máquina víctima agotando el ancho de banda o sobrepasando la capacidad de procesamiento. Para terminar de familiarizarnos con esos términos decir que a las máquinas encargadas de realizar el ataque se les denomina “Zombie” y al conjunto total botnet.

Detectar Ataque DDoS

Mis conocimientos sobre el tema son bastante limitados pero de lo que sí estoy seguro es que muchas veces algunos administradores confunden un ataque DDoS con alguna anomalía de la red o el servidor, para asegurarnos de que estamos ante un ataque DDoS tenemos que tener una cantidad de procesos httpd, eximd, ftpd, etc, estos suelen ser los objetivos comunes a estos ataques y los que consiguen generar la carga suficiente para colapsar el sistema por falta de recursos.

Si tenemos dudas sobre el tema y no tenemos los conocimientos necesarios os recomiendo la lectura de este post, voy a tratar de simplificar la explicación al máximo a modo de orientación para aquellos usuarios que necesiten una respuesta rápida a la pregunta ¿Estoy sufriendo un ataque DDoS?

Como hemos comentado anteriormente tenemos que ver cuantas conexiones tenemos por IP y el servicio a los que se conectan estas conexiones dentro de nuestro servidor, de este modo podremos quitarnos las dudas de si realmente se trata de un ataque DDoS.

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -nr

netstat -np | grep SYN_RECV | awk '{print $5}' | cut -d. -f1-4 | cut -d: -f1

| sort -n | uniq -c | sort -n

Si estuvieramos ante un ataque y teniendo como ejemplo los siguientes datos obtendríamos un listado parecido al siguiente:

IP Servidor: 192.168.0.3 IP

Atacante: 192.168.0.5

tcp 0 0 192.168.0.3:80 192.168.0.5:60808 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60761 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60876 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60946 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60763 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60955 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60765 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60961 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60923 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:61336 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:61011 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60911 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60758 SYN_RECV

Parar ataque DDoS

Supongamos que estamos ante un ataque y como es lógico ahora lo que necesitamos es pararlo… para ello os recomiendo acudir a sitios que documentan los pasos necesarios para detener un Ataque DDoS:

- Sin comentarios

- Etiquetas: firebug, motor, principiantes, rapido, reconocimiento, regalo

El mejor antivirus

4 de septiembre de 2006en: Sin categoría

Una cosa que siempre he odiado es tener que buscar el mejor antivirus para proteger mi ordenador, los dos mejores siendo de pago a mi parecer son Kaspersky y NOD32 pero seguramente prefieras algún antivirus gratuito en ese caso te recomiendo Avast o AVG.

Una cosa que siempre he odiado es tener que buscar el mejor antivirus para proteger mi ordenador, los dos mejores siendo de pago a mi parecer son Kaspersky y NOD32 pero seguramente prefieras algún antivirus gratuito en ese caso te recomiendo Avast o AVG.

Virus.gr ha testeado un buen puñado de diferentes antivirus para ver cuál es el mejor de todos.

Estos son los resultados despues de testear más de 147,000 virus (en negrita resalto los que pensaba que iban a obtener mejores resultados)

- (1) Comentario

- Etiquetas: firebug, motor, Movil, principiantes, reconocimiento, regalo, youtube

Los 10 virus más destructivos de la historia

5 de julio de 2006en: Sin categoría

En orden cronológico aquí estan los 10 virus más destructivos de todos los tiempos.

Los 10 virus más destructivos

• CIH

• Blaster

• Melissa

• Sobig.F

• ILOVEYOU

• Bagle

• Code Red

• MyDoom

• SQL Slammer

• Sasser

CIH (1998)

Daño estimado: 20 a 80 millones de dólares, sin contar el precio de la información destruida.

Localización: Desde Taiwan Junio de 1998, CHI es reconocido como uno de los mas peligrosos y destructivos virus jamás vistos. El virus infectó los archivos ejecutables de Windows 95,98 y ME y fué capaz de permanecer residente en memoria de los ordenadores infectados para así infectar otros ejecutables.

¿Porqué?: Lo que lo hizo tan peligroso fué que en poco tiempo afectó muchos ordenadores, podía reescribir datos en el disco duro y dejarlo inoperativo.

Curiosidades: CIH fué distribuido en algun que otro importante software como un Demo del juego de Activision “Sin”.

Melissa (1999)

Daño Estimado: 300 a 600 millones de dólares

Localización: Un Miercoles 26 de Marzo de 1999, W97M/Melissa llegó a ser portada de muchos rotativos alrededor del mundo. Una estimación asegura que este script afecto del 15% a 20% de los ordenadores del mundo.

Curiosidades: El virus usó Microsoft Outlook para enviarse asimismo a 50 de los usuarios de la lista de contactos. El mensaje contenía la frase, “Here is that document you asked for…don’t show anyone else. ![]() ,” y venía acompañado por un documento Word adjunto, el cual fue ejecutado por miles de usuarios y permitieron al virus infectar los ordenadores y propagarse a traves de la red.

,” y venía acompañado por un documento Word adjunto, el cual fue ejecutado por miles de usuarios y permitieron al virus infectar los ordenadores y propagarse a traves de la red.

- (4) Comentarios

- Etiquetas: firebug, motor, Movil, reconocimiento, visual

Últimas entradas

- 5 herramientas gratis para diseñadores

- Photaki, recursos gráficos low cost para webmasters

- Joaquín Cuenca presentó en el reciente EmTech Europa su nuevo proyecto, Thumbr.it

- Popuz, la red social de los juegos sociales

- Juego de Fútbol Sala

- Discos SSD

- Popuz.com, red social de managers deportivos online

- ¿Cómo Google ha acabado con la larga cola?

- Fantasy Manager, juego de fútbol gratuito

- Cómo de grande es Tuenti si la comparamos con Facebook

A todos nos gustaría poder asegurar nuestra información de manera que el acceso a ella sea totalmente privado, y que ningún desconocido pueda acceder a ella, probablemente ninguno de los que lean esto, tenga los medios necesarios para crear un lugar seguro donde alojar y salvaguaradar esta información con un servidor independiente, pues esta lista de software puede que sirva de ayuda;

A todos nos gustaría poder asegurar nuestra información de manera que el acceso a ella sea totalmente privado, y que ningún desconocido pueda acceder a ella, probablemente ninguno de los que lean esto, tenga los medios necesarios para crear un lugar seguro donde alojar y salvaguaradar esta información con un servidor independiente, pues esta lista de software puede que sirva de ayuda;