¿Qué es un ataque DDoS?

Por el 22 de octubre de 2008en: Sin categoría

Para empezar veamos ¿Qué es un ataque DDoS?, también conocido como “Ataque de Negación de servicio distribuido” es un tipo especial de DoS de manera conjunta y coordinada entre varios equipos.

Para empezar veamos ¿Qué es un ataque DDoS?, también conocido como “Ataque de Negación de servicio distribuido” es un tipo especial de DoS de manera conjunta y coordinada entre varios equipos.

Estos ataques consiguen el objetivo de tumbar la máquina víctima agotando el ancho de banda o sobrepasando la capacidad de procesamiento. Para terminar de familiarizarnos con esos términos decir que a las máquinas encargadas de realizar el ataque se les denomina “Zombie” y al conjunto total botnet.

Detectar Ataque DDoS

Mis conocimientos sobre el tema son bastante limitados pero de lo que sí estoy seguro es que muchas veces algunos administradores confunden un ataque DDoS con alguna anomalía de la red o el servidor, para asegurarnos de que estamos ante un ataque DDoS tenemos que tener una cantidad de procesos httpd, eximd, ftpd, etc, estos suelen ser los objetivos comunes a estos ataques y los que consiguen generar la carga suficiente para colapsar el sistema por falta de recursos.

Si tenemos dudas sobre el tema y no tenemos los conocimientos necesarios os recomiendo la lectura de este post, voy a tratar de simplificar la explicación al máximo a modo de orientación para aquellos usuarios que necesiten una respuesta rápida a la pregunta ¿Estoy sufriendo un ataque DDoS?

Como hemos comentado anteriormente tenemos que ver cuantas conexiones tenemos por IP y el servicio a los que se conectan estas conexiones dentro de nuestro servidor, de este modo podremos quitarnos las dudas de si realmente se trata de un ataque DDoS.

netstat -ntu | awk '{print $5}' | cut -d: -f1 | sort | uniq -c | sort -nr

netstat -np | grep SYN_RECV | awk '{print $5}' | cut -d. -f1-4 | cut -d: -f1

| sort -n | uniq -c | sort -n

Si estuvieramos ante un ataque y teniendo como ejemplo los siguientes datos obtendríamos un listado parecido al siguiente:

IP Servidor: 192.168.0.3 IP

Atacante: 192.168.0.5

tcp 0 0 192.168.0.3:80 192.168.0.5:60808 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60761 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60876 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60946 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60763 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60955 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60765 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60961 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60923 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:61336 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:61011 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60911 SYN_RECV tcp 0 0 192.168.0.3:80 192.168.0.5:60758 SYN_RECV

Parar ataque DDoS

Supongamos que estamos ante un ataque y como es lógico ahora lo que necesitamos es pararlo… para ello os recomiendo acudir a sitios que documentan los pasos necesarios para detener un Ataque DDoS:

- Intentando detener un DDoS

- Bloqueando un ataque Iframe

- Distributed Denial of Service (DDoS) Attacks/tools

- Preventing DDoS attacks

- What should we do if we are under attack?

- Protecting Web Servers from Distributed Denial of Service Attacks

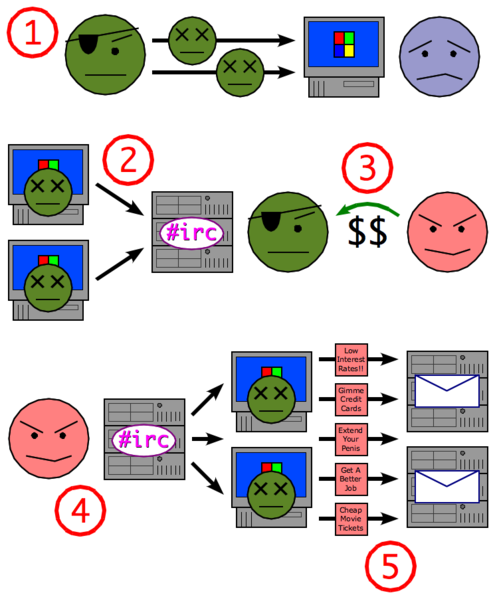

Funcionamiento de “Botnet” de manera gráfica

Como hemos comentado anteriormente un botnet es una colección de robots controlados por un usuario con fines poco éticos y que puede controlar todos los ordenadores infectados de forma remota (habitualmente a traves del IRC).

- El operador de la botnet manda virus/gusanos/etc a los usuarios.

- Los PCs entran en el IRC o se usa otro medio de comunicación.

- El Spammer le compra acceso al operador de la Botnet.

- El Spammer manda instrucciones vía un servidor de IRC u otro canal a los PCs infectados…

- … causando que éstos envíen Spam al los servidores de correo.

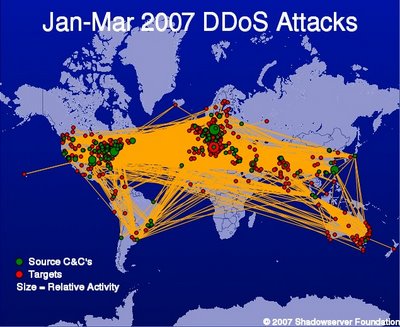

Mapa ilustrativo de ataques DDoS en el primer cuatrimestre de 2007.

Caso “quienteadmite.com”, ejemplo real de ataque DDoS

Este es un caso claro de ataques DDoS que han sufrido varios sitios de la blogosfera hispana en este último mes, todo empezó cuando Genbeta publicó este post alertando de un posible fraude, y el supuesto estafador se convierte en supuesto culpable de echar abajo esa página web y algunas otras como Menéame y Error500, estas dos últimas páginas únicamente se habían limitado a hacerse eco de la noticia.

Despues de esto la historia se ha ido complicando y es prácticamente imposible hacer un resumen de todo lo que ha ido sucediendo… os dejo algunos enlaces para aquellos interesados en la historia:

- Caídos por la libertad de expresión

- Asi funciona quienteadmite

- Gracias por “Yo también soy genbeta.com”

- Siguen los ataques DDoS (a Menéame)

- Galli se cansa de los niñatos

- “Me han cerrado ricardogalli.com seguro relacionado con el tema del DDoS”

- Entrevista al supuesto culpable de los ataques

Para entender un poco todo esto y para aquellos que no están familiarizados con los autores y el origen de estos sitios sobre los que se comenta, voy a tratar de daros la información necesaria para entenderlo:

Ricardo Galli: Creador de Menéame y activista español del software libre.

Genbeta: Uno de los blog sobre tecnología más populares y el que publicó la noticia que originó los ataques.

Meneame: Sitio web basado en la participación comunitaria en el que los usuarios registrados envían historias que los demás usuarios del sitio votan.

Sitio quienteadmite.com: Sitio que ofrece servicios para saber quién te bloqueó en el Messenger (Nada recomendable no lo utilicéis)

- Etiquetas: firebug, motor, principiantes, rapido, reconocimiento, regalo

- Entradas relacionadas: No hay coincidencias

Dejar un comentario

Últimas entradas

- 5 herramientas gratis para diseñadores

- Photaki, recursos gráficos low cost para webmasters

- Joaquín Cuenca presentó en el reciente EmTech Europa su nuevo proyecto, Thumbr.it

- Popuz, la red social de los juegos sociales

- Juego de Fútbol Sala

- Discos SSD

- Popuz.com, red social de managers deportivos online

- ¿Cómo Google ha acabado con la larga cola?

- Fantasy Manager, juego de fútbol gratuito

- Cómo de grande es Tuenti si la comparamos con Facebook