Entradas etiquetadas ‘reconocimiento’

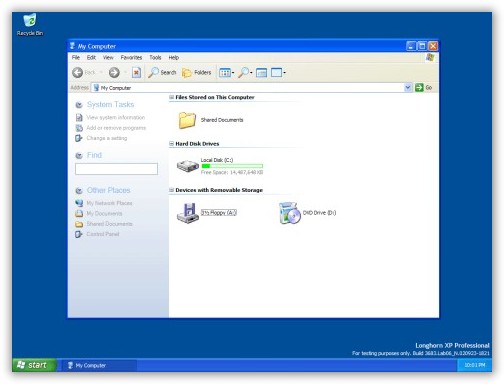

Apunte de seguridad y privacidad (Windows)

20 de enero de 2007en: Sin categoría

De todos es sabido que puedes borrar la cache de Internet Explorer (herramientas, opciones de internet, eliminar archivos), hasta ahí todo normal esta opción permite borrar todo el contenido del historial que contiene información acerca de los sitios por los que hemos navegado, pero lo que no se borra es el indice de referencia que Internet Explorer utiliza para buscar dentro de su historial, estos suculentos datos estan almacenados en el “index.dat”, archivo oculto y de sistema por lo que no se puede acceder desde el propio Windows.

De todos es sabido que puedes borrar la cache de Internet Explorer (herramientas, opciones de internet, eliminar archivos), hasta ahí todo normal esta opción permite borrar todo el contenido del historial que contiene información acerca de los sitios por los que hemos navegado, pero lo que no se borra es el indice de referencia que Internet Explorer utiliza para buscar dentro de su historial, estos suculentos datos estan almacenados en el “index.dat”, archivo oculto y de sistema por lo que no se puede acceder desde el propio Windows.

Este archivo contiene una lista con los sitios web que has visitado durante tu navegación y tambien otra con información de los correos enviados y recibidos a traves de su cliente Outlook.

El problema de privacidad que plantea es importante puesto que no se puede remediar borrando el historial y cualquier usuario malicioso que sea lo bastante hábil para acceder a esa información podrá ver su valioso contenido.

- (2) Comentarios

- Etiquetas: email, motor, Movil, productos, reconocimiento, youtube

Oculta tu direccion de correo para evitar spam

16 de noviembre de 2006en: Negocio

Las direcciones de correo en tu blog o página web no son un secreto para los robots spam. Esta es una guía que te ayudará a proteger tu direccion.

Las direcciones de correo en tu blog o página web no son un secreto para los robots spam. Esta es una guía que te ayudará a proteger tu direccion.

Las técnicas mencionadas usan manipulación de texto, HTML, Flash, CSS, Javascript para ocultar tu dirección.

Los robots de mail son los visitantes menos deseados de cualquier sitio. Estos spambots utilizan diferentes métodos de búsqueda para extraer direcciones de páginas web.

¿Cómo funcionan los spambots?

Todas las direcciones de mail contienen el simbolo @. La gran mayoría de los spambots utilizan este símbolo y una combinacion de letras como patrón de búsqueda (abc@xyz.com) como billgates@microsoft.com o larrypage@google.org en el código fuente de las páginas. A menudo toman las palabras a la izquierda y derecha de la @ y la interpretan como una dirección válida de correo.

- (1) Comentario

- Etiquetas: fotolia, motor, Movil, optimizacion, productividad, reconocimiento, windows

Datos de seguridad en contraseñas

30 de octubre de 2006en: Estadisticas

Una serie de gráficas que nos indican el tiempo aproximado requirido por un ordenador o un cluster de ordenadores en adivinar una o varias contraseñas. Cada una de las gráficas muestra un caso hipotético y muestra el tiempo aproximado requerido dependiendo de la clase de máquina que realiza el “ataque”, el método utilizado es la fuerza bruta.

Una serie de gráficas que nos indican el tiempo aproximado requirido por un ordenador o un cluster de ordenadores en adivinar una o varias contraseñas. Cada una de las gráficas muestra un caso hipotético y muestra el tiempo aproximado requerido dependiendo de la clase de máquina que realiza el “ataque”, el método utilizado es la fuerza bruta.

Clases de ataques

A. 10,000 Passwords/seg

Ejemplo: Recuperación de contraseña de MS Office en un Pentium 100

B. 100,000 Passwords/seg

Ejemplo: Recuperación de contraseña Microsoft (Archivos .PWL)en un Pentium 100

C. 1,000,000 Passwords/seg

Ejemplo: Recuperación de contraseña de un archivo comprimido en ZIP o ARJ Pentium 100

D. 10,000,000 Passwords/seg

Ejemplo: Recuperación de cualquiera de las contrasñas anteriores con un PC de Gama Alta (+2Gh)

E. 100,000,000 Passwords/seg

Ejemplo: Recuperación de una contraseña con un cluster de microprocesadores o con multiples Pcs trabajando de manera simultánea.

F. 1,000,000,000 Passwords/seg

Ejemplo: Recuperación de una contraseña utilizando una supercomputadora o una red de ordenadores interconectados a gran escala, por ejemplo sitrubed.net: fundado en 1997 y con un poder de computo equivalente a más de 160000 computadoras PII 266MHz trabajando 24 horas al día, 7 días a la semana, 365 días al año!

- (28) Comentarios

- Etiquetas: innodb, Movil, myisam, reconocimiento, regalo, registro, visual

Howto encriptar passwords en la base de datos

1 de octubre de 2006en: Programacion

Si estas desarrollando un sistema de proteccion para tu sitio seguramente la autentificación sea mediante un login y un password, entonces deberías plantearte cómo vas a alamacenar esas contraseñas en la base de datos.

Si estas desarrollando un sistema de proteccion para tu sitio seguramente la autentificación sea mediante un login y un password, entonces deberías plantearte cómo vas a alamacenar esas contraseñas en la base de datos.

¿Cúal es la manera más segura?

Tienes que saber que la información almacenada en la base de datos no es del todo segura porque es accesible para todos los administradores por eso debes almacenarla de tal manera que esa seguridad no se vea má comprometida, por lo tanto para asegurar nuestras contraseñas podriamos utilizar el Message-Digest Algorithm 5 (MD5).

MD5 (acrónimo de Message-Digest Algorithm 5, Algoritmo de Resumen del Mensaje 5) es un algoritmo de reducción criptográfico de 128 bits ampliamente usado. El código MD5 fue diseñado en 1991 y en 2004 fueron divulgados ciertos defectos de seguridad, lo que hará que en un futuro cercano se cambie de este sistema a otro más seguro.

Entonces te preguntarás porqué debería usar MD5 si no es un sistema del todo seguro, pues porque es rapido, fácil y potente, de hecho su gran ventaja es la facilidad y rapidez de uso.

Es de vital importancia comprender que la encriptación de las contraseñas no protegerá nuestro sitio simplemente protegera las propias contraseñas.

- Sin comentarios

- Etiquetas: Movil, reconocimiento, registro, visual

Últimas entradas

- 5 herramientas gratis para diseñadores

- Photaki, recursos gráficos low cost para webmasters

- Joaquín Cuenca presentó en el reciente EmTech Europa su nuevo proyecto, Thumbr.it

- Popuz, la red social de los juegos sociales

- Juego de Fútbol Sala

- Discos SSD

- Popuz.com, red social de managers deportivos online

- ¿Cómo Google ha acabado con la larga cola?

- Fantasy Manager, juego de fútbol gratuito

- Cómo de grande es Tuenti si la comparamos con Facebook